エグゼクティブサマリー

北朝鮮のIT労働者がリアルタイムディープフェイク技術を用いてリモートワークのポジションから組織に侵入していることが示唆されており、これは重大なセキュリティ、法的リスク、コンプライアンスリスクをもたらします。本レポートで概説する検出戦略は、セキュリティチームと人事チームにとって、この脅威に対する採用プロセスを強化するための実践的なガイダンスとなります。

デモンストレーションでは、経験の浅い筆者でも、すぐに入手できるツールと安価な一般向けハードウェアを用いて、わずか1時間強でリアルタイムディープフェイクを作成する方法を理解することができました。これ�により、攻撃者は容易に説得力のある合成IDを作成し、検知されずに活動を続け、制裁対象国に収益をもたらす可能性があります。

現在のディープフェイク技術には依然として限界がありますが、これらの限界は急速に縮小しています。組織は、強化された検証手順、技術的制御、そして従業員のライフサイクル全体にわたる継続的な監視を組み合わせることで、多層的な防御策を実装する必要があります。

Palo Alto Networks のお客様は、Unit 42 インサイダー脅威サービス を通じて、この記事で解説されている脅威からより強固に保護されています。

組織は、Unit 42 インシデント対応チーム にご連絡いただき、この脅威やその他の脅威に関する具体的な支援を受けることができます。

| Unit 42 関連トピック | ソーシャルエンジニアリング、DPRK、Wagemole | | --- | --- |

北朝鮮人への面接

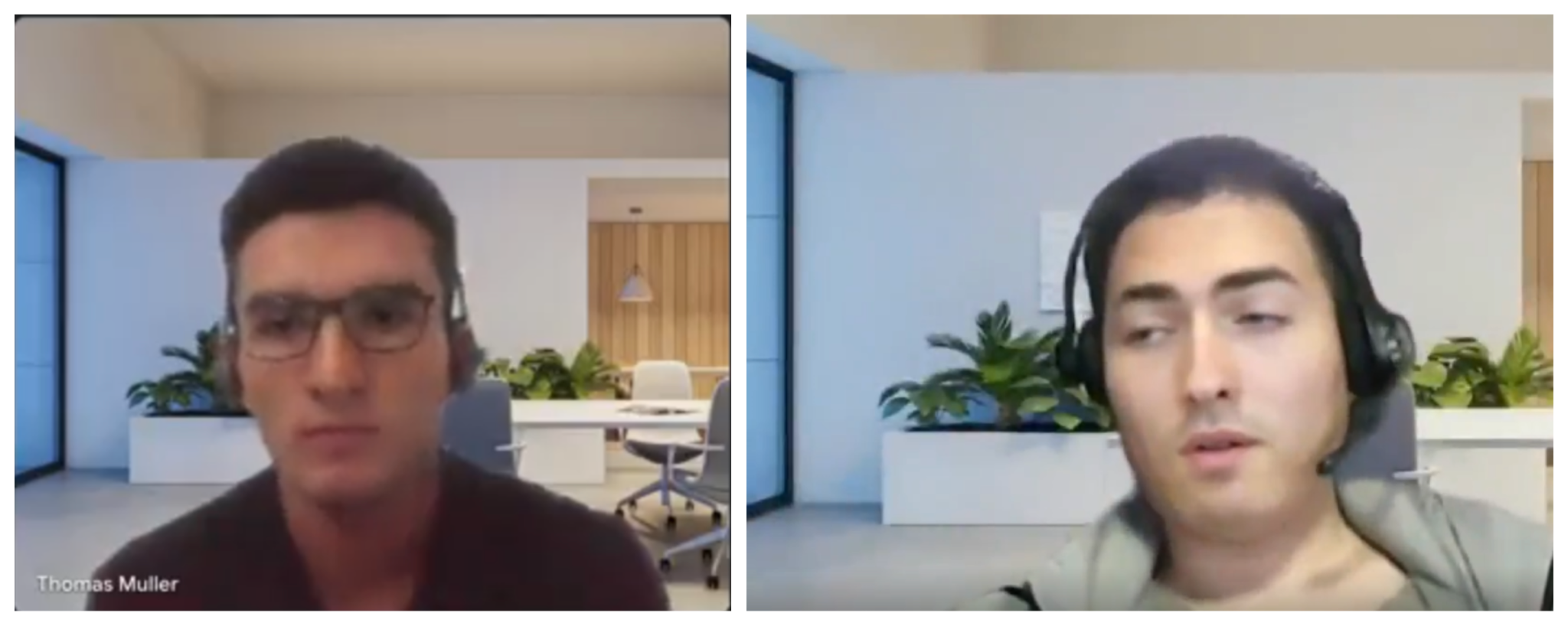

人材獲得とサイバーセキュリティのコミュニティは最近、就職面接でリアルタイムのディープフェイクを使用する候補者が急増していると報告しています。調査員は、図1に示すように、異なる候補者のプロフィールに同一の仮想背景を使用し、面接官が合成ビデオフィードを提示した事例を記録しています。

図1. 2人のディープフェイク面接官の比較。出典: Daniel Grek Sanchez Castellanos および Bettina Liporazzi。

Pragmatic Engineer ニュースレターでは、ポーランドのAI企業が2人の異なるディープフェイク候補者に遭遇したケーススタディが紹介されました。面接官は、2人のペルソナを操作した人物が、以前に同じ面接形式と質問を経験した後、2回目の技術面接で明らかに自信を深めた様子を見せたため、同一人物が両方のペルソナを操作したのではないかと疑いました。

Pragmatic Engineerレポートで共有された指標に関するUnit 42の分析は、朝鮮民主主義人民共和国(DPRK)のITワーカーによる活動に起因するとされる既知の戦術、技術、手順(TTP)と一致しています。これは、彼らが確立した不正な職場への侵入スキームの論理的な進化を示しています。

北朝鮮の脅威アクターは、一貫してアイデンティティ操作技術に大きな関心を示してきました。私たちの2023年の調査では、侵害された個人情報に基づいて合成アイデンティティを作成し、検出を困難にする彼らの取り組みについて報告しました。

AI画像操作サービスであるCutout.proへの侵入を分析した際に、更なる証拠を発見しました。この侵入により、北朝鮮のIT担当者の業務に関係すると思われる多数のメールアドレスが明らかになりました。図2は、顔を入れ替えた顔写真におけるこのような画像操作を示しています。

図2. 北朝鮮のオペレーターが顔入れ替えの実験を行っている。

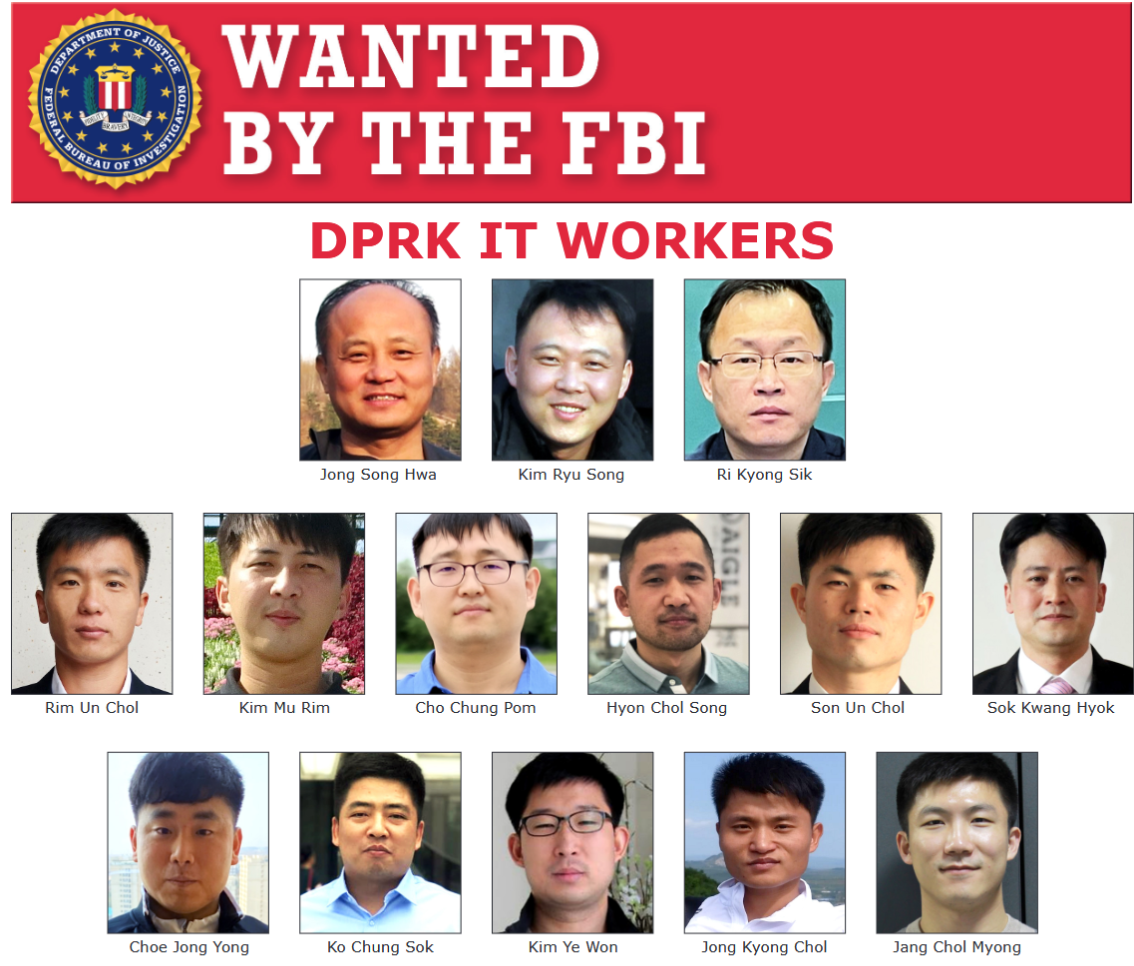

DPRKのIT職員は、リアルタイム・ディープフェイク技術を導入することで、潜入手法を段階的に進化させてきました。この技術には、2つの重要な運用上の利点があります。1つ目は、1人の工作員が異なる合成ペルソナを用いて、同じ職種に複数回面接を受けられることです。2つ目は、工作員が特定され、図3に示すようなセキュリティ速報や指名手配情報に掲載されることを回避できることです。これらを組み合わせることで、DPRKのIT職員は運用上のセキュリティを強化し、検出されにくくすることができます。

図3. 2025年3月20日に押収された、北朝鮮のIT労働者の指名手配ポスター。

ゼロから合格点へ

画像操作の経験がなく、ディープフェイクに関する知識も限られており、5年前のコンピューターしか持っていない研究者が、たった1人で就職面接用の合成IDを70分で作成した。この作成の容易さは、この技術が脅威アクターにとっていかに危険なまでに利用されやすくなっているかを物語っている。

AI検索エンジン、十分なインターネット接続、そして2020年後半に購入したGTX 3070グラフィックス・プロセッシング・ユニットのみを使用して、彼らは図4に示すサンプルを作成しました。

図4. 安価で広く入手可能なハードウェア上でリアルタイム・ディープフェイクを作成するデモ。

彼らは、個人および商用目的で生成された顔画像の使用を許可しているthispersonnotexist[.]orgで生成された単一の画像と、ディープフェイク用の無料ツールのみを使用しました。これらを用いて、彼らは図5に示すように複数のアイデンティティを生成しました。

図5. アイデンティティ切り替えのデモ。

服装と背景画像を少し変えるだけで、採用担当者に全く新しい候補者として戻ってくることができます。実際、このプロセス全体の中で最も時間がかかったのは、ビデオ会議ソフトウェアでキャプチャするための仮想カメラフィードを作成することでした。

もう少し時�間と、はるかに強力なグラフィック処理装置を使用することで、同じ処理の高解像度バージョンで、図6に示すように、より説得力のある結果が得られました。

図6. よりリソースを消費する手法を用いた、より高品質なディープフェイク。

検出の可能性

リアルタイム・ディープフェイク・システムには、検出の可能性を生み出す技術的な欠陥がいくつかあります。

- 時間的な一貫性の問題:急激な頭の動きは、追跡システムがランドマークの正確な位置を維持するのに苦労し、目立つアーティファクトを引き起こしました。

- 遮蔽処理:操作者の手が顔の上を通過した際、ディープフェイク・システムは部分的に隠された顔を適切に再現できませんでした。

- 照明条件の急激な変化により、特に顔の縁の周辺でレンダリングの不一致が明らかになりました。

- 音声と映像の同期:注意深く観察すると、唇の動きと発話の間にわずかな遅延があることが検出できました。

現時点では、ディープフェイク作成者を困難にする方法がいくつかあります。最も効果的な方法は、顔に手をかざすことで、顔のランドマークの追跡を妨害することのようです。

ニューヨーク大学のGovind Mittalらは追加の戦略を提案を推奨しています。

- 素早い頭の動き

- 誇張した表情

- 突然の照明の変化

これらの手法は、リアルタイム・ディープフェイク・システムの弱点を突いて、目に見えるアーティファクトを作り出し、人間が高精度でフェイクを見抜くのに役立ちます。

図7a~cでは、面接官のレパートリーに加え�るべき3つの選択肢を紹介します。

図7a. 「耳から肩へ」

図7b. 「鼻を見せる」

図7c. 「空か地面か」

緩和戦略

北朝鮮のIT労働者に対する攻撃キャンペーンは、人事部門と情報セキュリティ部門の緊密な連携を必要としています。これら2つを連携させることで、組織は採用・雇用ライフサイクル全体を通して、より多くの検知機会を得ることができます。

免責事項:以下は、読者の皆様に検討していただくための洞察と提案を提供するための緩和戦略です。情報提供のみを目的としており、法的助言とみなされるべきではありません。これらの対策を実施する前に、必ず貴社の法律顧問にご相談の上、適用法への準拠をご確認ください。

人事部門向け:

- 候補者には、初回面談を含む面接中はカメラをオンにするよう依頼する。

- フォレンジック分析の可能性を考慮し、これらのセッションを(適切な同意を得た上で)録画する。

- 以下の内容を含む包括的な本人確認ワークフローを導入する。

- 提出書類全体のセキュリティ機能、改ざんの兆候、情報の一貫性をチェックする自動フォレンジックツールを用いた書類の真正性確認

- 候補者が特定のリアルタイム操作を行いながら身分証明書を提示することを求める、生体検知機能を備えた本人確認

- 身分証明書と面接対象者の照合を行い、面接官が本人確認書類と一致していることを確認する。

- 採用担当者と技術面接チームに対し、ビデオ面接における不自然な視線の動き、照明の不一致、音声と映像の同期の問題など、疑わしいパターンを識別できるようトレーニングを行う。

- 面接官が、ディープフェイクソフトウェアにとって難しい動き(横顔の向きを変える、顔の近くで手振りをする、頭を素早く動かすなど)を候補者に求めることに慣れさせる。

セキュリティ部門向け:

- 求人応募者のIPアドレスを記録し、匿名化インフラや疑わしい地域からのものではないことを確認することで、採用パイプラインを保護する。 -提供された電話番号を詳細に調べ、VoIP(Voice over Internet Protocol)事業者、特に身元隠蔽によく使用される事業者かどうかを確認します。

- パートナー企業との情報共有契約を維持し、関連する情報共有分析センター(ISAC)に参加して、最新の合成ID技術を常に把握します。

- 正当な業務上の理由がない場合、企業が管理するデバイスに仮想ウェブカメラのインストールを可能にするソフトウェアアプリケーションを特定し、ブロックします。

追加指標:

- 採用後の異常なネットワークアクセスパターン、特に匿名化サービスへの接続や不正なデータ転送を監視する

- デバイスの物理的な所持を必要とする多要素認証方式を導入し、なりすましをより困難にする

組織ポリシーに関する考慮事項:

- 合成IDの疑いのあるケースへの対応に関する明確なプロトコル(エスカレーション手順や証拠保全方法を含む)を策定する

- 採用に関わる全従業員に合成IDの危険信号について教育するセキュリティ意識向上プログラムを作成する

- 追加の検証マイルストーンが達成されるまで、新入社員のアクセスを制限する技術的管理策を確立�する

- 検証の失敗を記録し、適切な技術的指標を業界パートナーや関係政府機関と共有する

これらの多層的な検出および軽減戦略を実施することで、組織は合成IDの侵入リスクを大幅に低減し、正当な候補者の効率的な採用プロセスを維持できます。

結論

北朝鮮のITワーカーによる活動に代表される合成IDの脅威は、世界中の組織にとって進化を続ける課題です。私たちの調査は、AI生成顔認証、文書偽造ツール、リアルタイム音声・動画操作技術がより洗練され、容易に利用可能になるにつれ、合成ID作成の容易さが驚くほど高まっていることを示しています。

合成ID技術が進化を続ける中、組織は以下の要素を組み合わせた多層防御戦略を導入する必要があります。

- 強化された検証手順

- AIを活用したディープフェイク検出対策

- 雇用期間全体にわたる継続的な検証

このアプローチは、北朝鮮のIT労働者だけでなく、様々な類似の脅威に対する組織の検知・軽減能力を大幅に向上させます。

単一の検知方法では合成IDの脅威に対する防御は保証されませんが、多層防御戦略は、組織がこれらのリスクを特定・軽減する能力を大幅に向上させます。人事部門のベストプラクティスとセキュリティ対策を組み合わせることで、北朝鮮のIT労働者や同様の脅威アクターが用いる高度な戦術から保護しながら、効率的な採用プロセスを維持できます。

Palo Alto Networks のお客様は、Unit 42 Insider Threat Services を通じて、上記の脅威に対する防御を強化し、検出と修復を総合的に改善す�ることができます。

侵害を受けた可能性がある場合、または緊急の対応が必要な場合は、Unit 42 インシデント対応チーム までご連絡いただくか、下記までお電話ください。

- 北米:フリーダイヤル:+1 (866) 486-4842 (866.4.UNIT42)

- 英国:+44.20.3743.3660

- 欧州および中東:+31.20.299.3130

- アジア:+65.6983.8730

- 日本:+81.50.1790.0200

- オーストラリア:+61.2.4062.7950

- インド:00080005045107

Palo Alto Networks は、これらの調査結果を Cyber Threat Alliance (CTA) の他のメンバーと共有しました。 CTAメンバーは、このインテリジェンスを活用して、顧客への保護対策を迅速に展開し、悪意のあるサイバー攻撃者を組織的に阻止しています。Cyber Threat Alliance の詳細については、こちらをご覧ください。

追加リソース

- BeaverTailビデオ会議アプリのフィッシング攻撃に北朝鮮の偽IT労働者が関与 - Unit 42、Palo Alto Networks

- グローバル企業が知らないうちに北朝鮮人に給与を支払っている:見破る方法 - Unit 42、Palo Alto Networks

- 雇用主をハッキングして求職活動:2つの求人関連キャンペーンに北朝鮮の脅威アクターの特徴が見られる - Unit 42、Palo Alto Networks

- 伝染性インタビュー:北朝鮮の脅威アクター、テクノロジー業界の求職者を誘い込み、BeaverTailとInvisibleFerretマルウェアの新亜種をインストールさせる - Unit 42、Palo Alto Networks

- Gotcha:チャレンジレスポンスによるリアルタイム動画ディープフェイク検出 - Govind Mittal、Chinmay Hegde、Nasir Memon

- テクノロジー開発者の採用活動でAI偽装が発覚:事後分析 - Gergely Orosz、The Pragmatic Engineer

- ディープフェイクインタビューで何が起こるのか - ビリー・ハーレー、IT Brew

- Web上でのディープフェイク詐欺キャンペーンの新たな動向 - Unit 42